Onze aanpak

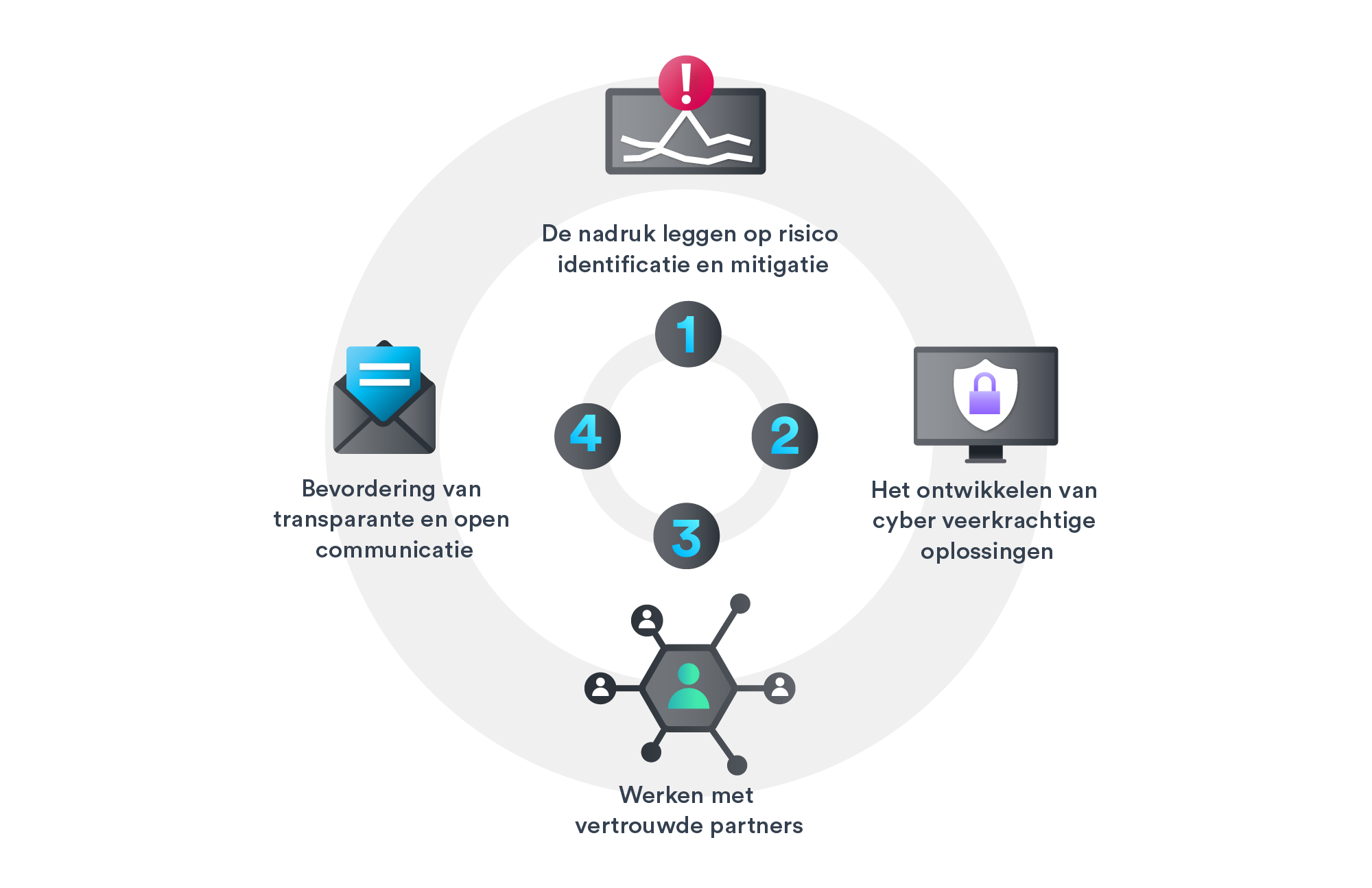

Als leverancier van beveiligings-, operationele en bedrijfsinformatieoplossingen streven wij ernaar u te helpen om assets, mensen en uw volledige organisatie te beschermen tegen zowel fysieke als digitale veiligheidsrisico's. We zetten ons volledig in om veilige oplossingen te ontwikkelen die voldoen aan alle richtlijnen. Daarbij leggen we de nadruk op de detectie en preventie van risico's, transparante en open communicatie en samenwerking met een netwerk van betrouwbare partners.

We bouwen cyberbeveiliging in ons

productontwerp

Om uw organisatie te beschermen, moet u ervoor zorgen dat u bent voorbereid op nieuwe bedreigingen. Een toename van geavanceerde aanvallen met ernstige gevolgen vereist complexere beveiligingsmaatregelen. Genetec streeft ernaar om veilige en robuuste softwareoplossingen te ontwikkelen met het oog op digitale veiligheid en gegevensbescherming. Kom meer te weten over onze aanpak en hoe u uw infrastructuur digitaal kunt versterken met onze oplossingen.

Samen cyberweerbaarheid bereiken

Veilige en betrouwbare integratiemodules

We hebben een uitgebreid netwerk van technologiepartners opgebouwd, waarbij vertrouwen en transparantie centraal staan. Wij werken samen en delen kennis met organisaties die waarde hechten aan databescherming en -privacy. Daarmee zijn we in staat om de beveiliging van uw hele organisatie te versterken en onbevoegde toegang te voorkomen.

Verantwoord gebruik van AI

We hebben strenge richtlijnen opgesteld voor het opzetten en onderhouden van onze AI-modellen. Onze ontwikkelaars hebben privacy, datagovernance, transparantie en veiligheid hoog op de agenda staan. Mensen blijven in elke fase van het model betrokken om beslissingen te nemen en vooroordelen te voorkomen.

Wij streven ernaar om geïntegreerde tools te bieden waarmee we huidige en toekomstige AI-voorschriften kunnen naleven.

Te allen tijde transparantie

We huren regelmatig een extern bedrijf in om een routinematige penetratietest uit te voeren op onze producten en een samenvatting van de resultaten te geven. Daarnaast hebben we een Bug Bounty-programma en een robuust programma voor het beheer van kwetsbaarheden. Rapporten over kwetsbaarheden worden geclassificeerd, onderzocht en snel opgelost.

Neem uw veiligheid in eigen handen en beveilig

wat echt belangrijk is

Lees onze handleiding over cyberbeveiliging voor

professionals op het gebied van fysieke beveiliging

Op zoek naar meer details?

Certificeringen, rapporten van penetratietests en protocollen voor productbeveiliging downloaden en beoordelen