Respect de la vie privée et protection des données en 2026

Vous souhaitez élaborer une stratégie adéquate de protection des données et de respect de la vie privée, mais vous ne savez pas par où commencer ? Poursuivez la lecture pour renforcer vos stratégies globales de sécurité et de cybersécurité.

Votre organisation génère quotidiennement de grandes quantités d’informations de sécurité sensibles, des flux vidéo aux journaux d’accès.

En d'autres termes, il y a beaucoup de données et d’informations de sécurité physique à protéger.

L'autre défi ? La cybercriminalité constante, l'évolution des menaces de cybersécurité et les nouvelles réglementations telles que NIS2 et le RGPD rendent indispensable pour les entreprises de maintenir une stratégie solide de protection des données et de la vie privée.

Le résultat ? Des mesures de sécurité robustes, des protocoles de cybersécurité avancés et des pratiques rigoureuses en matière de respect de la vie privée sont essentiels pour protéger les données de valeur.

Êtes-vous sûr que vos données de sécurité physique sont véritablement en sécurité ? Voici ce que vous devez savoir pour mettre en œuvre une stratégie axée sur le respect de la vie privée.

GUIDE

LES BASES DE LA CONFIDENTIALITÉ DES DONNÉES

Comprendre le contexte

Saviez-vous que les dommages causés par la cybercriminalité devraient coûter 12 200 milliards de dollars à l’échelle mondiale d’ici 2031 ? Cette augmentation indique qu’une stratégie traditionnelle de respect de la vie privée pourrait ne pas suffire.

À mesure que les acteurs malveillants deviennent plus habiles, les gens exigent plus de transparence dans le traitement de leurs données. Les nouvelles lois et réglementations obligent également les entreprises à respecter des normes élevées en matière de cybersécurité et de respect de la vie privée, les poussant à renforcer leur sécurité des données et à protéger les informations sensibles.

Quelles en sont les implications pour votre organisation ? Voici ce qu’il faut garder à l’esprit :

-

Lorsque vous évaluez de nouveaux systèmes de sécurité, regardez au-delà des fonctionnalités et du prix

-

Examiner le passé du fournisseur

-

Demandez s’il a connu des violations, des amendes réglementaires ou des problèmes de protection des données

Un historique des failles de cybersécurité peut révéler des problèmes plus profonds dans la manière dont les données sensibles et l’intégrité du système sont gérées.

La confiance se gagne grâce à une transparence et un engagement prouvés en matière de sécurité, pas seulement par des arguments marketing. Une stratégie de respect de la vie privée sans compromis peut constituer la pierre angulaire d’une sécurité fiable et résiliente. Cela signifie que vous ne pouvez pas simplement configurer vos outils de défense et les oublier.

Avec la multiplication des menaces et l’évolution des réglementations, la conformité devient un processus continu. La vigilance est essentielle si vous souhaitez protéger vos données. Pour rester protégé, il est essentiel de continuer à investir dans la protection des données et le respect de la vie privée.

« La société prend conscience des perturbations que des mesures de cybersécurité insuffisantes peuvent avoir sur la vie quotidienne, et les gouvernements du monde entier imposent de nouvelles directives et réglementations. Sans surprise, cette approche a fait son chemin vers le secteur de la sécurité physique, ce qui a eu pour effet d’accroître notre attention sur notre posture de sécurité globale. »

Mathieu Chevalier, Responsable et Architecte Sécurité principal chez Genetec

BLOG

CONSEIL N°1 POUR LA CONFIDENTIALITÉ DES DONNÉES

Commencez par une stratégie

Quand avez-vous révisé pour la dernière fois vos pratiques de gestion des données et des informations ? Il est toujours bon de prendre en compte :

-

Où vos données sont collectées

-

Comment elles sont stockées

-

Combien de temps elles sont conservées

-

Qui y a accès

Vous pourriez ainsi découvrir des lacunes dans vos politiques de données ou de respect de la privée à corriger.

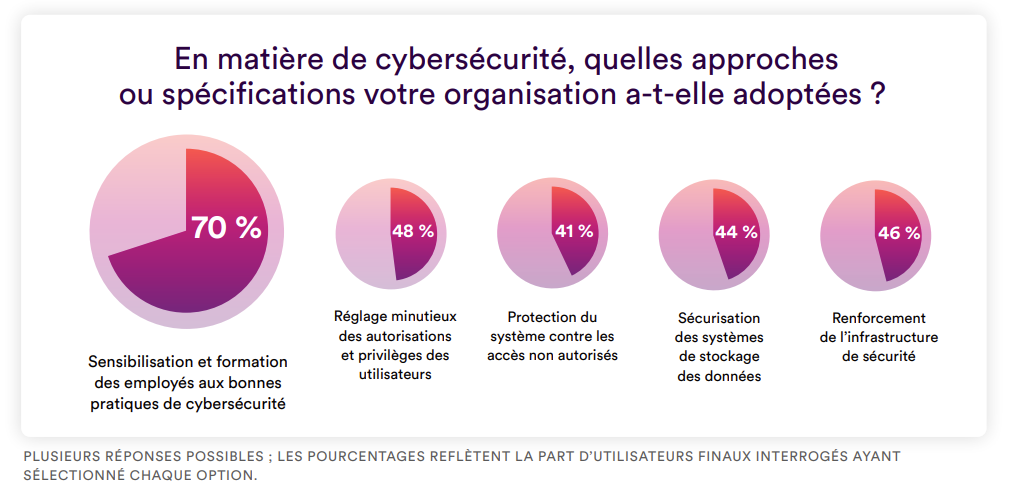

De là, vous pouvez mettre en œuvre de nouveaux processus, ajuster vos politiques de respect de la vie privée et même investir dans la formation à la cybersécurité pour vos employés. Nous avons constaté qu'il s'agit de la pratique de cybersécurité n°1 adoptée par les organisations à travers le monde pour renforcer la conformité aux lois nouvelles ou existantes.

N’oubliez pas que la transparence est essentielle au développement d’une stratégie robuste de protection des données. Partagez vos initiatives en matière de données et de respect de la vie privée avec vos employés, vos clients et le public. Cela renforce la confiance et témoigne de votre engagement à assurer la sécurité des informations et des données.

CONSEIL N°2 POUR LA CONFIDENTIALITÉ DES DONNÉES

Mettez en place des défenses solides

Concevez votre système en mettant la protection de la vie privée au cœur de vos préoccupations. Pour ce faire, superposez des couches de défenses à toutes les étapes de configuration de sécurité physique afin de protéger vos informations :

-

Chiffrez toutes les vidéos et données pendant le stockage et la transmission

-

Utilisez l’authentification multifacteur intégrée pour renforcer la cybersécurité

-

Gérez l’activité des utilisateurs grâce à des autorisations individuelles et de groupe détaillées pour assurer la conformité

-

Automatisez les politiques de conservation des vidéos et des données pour supprimer rapidement les données sensibles

-

Déployez des outils de durcissement pour détecter les vulnérabilités et répondre aux nouveaux défis de cybersécurité

-

Appliquez l’anonymisation vidéo automatique pour protéger les identités et la vie privée

-

Investissez dans un système de gestion des preuves numériques pour un partage sécurisé des données pendant les enquêtes

PROJET

CONSEIL N°3 POUR LA CONFIDENTIALITÉ DES DONNÉES

Passez au cloud

Les services cloud vous facilitent le passage vers la cyber-résilience en soulageant vos équipes IT et sécurité des tâches de maintenance continues. Les experts dédiés d’un fournisseur de cloud de confiance travaillent 24h/24 et 7j/7 pour atténuer les nouvelles vulnérabilités et protéger votre système contre les menaces. Cela renforce la sécurité des données, ainsi que votre respect de la vie privée et votre infrastructure de sécurité globale.

Une solution sécurité physique en tant que service (PSaaS) peut également être utile, en particulier en matière de conformité. Ainsi, vous bénéficierez toujours des dernières mises à jour logicielles et des nouvelles fonctionnalités de cybersécurité. Cela comprend tout, des contrôles de respect de la vie privée et de l’authentification forte des utilisateurs aux outils de surveillance de l’état du système, le tout sans charge supplémentaire pour votre équipe.

Vos partenaires distributeurs peuvent également surveiller l’état de votre système à distance. Cela permet à leurs experts en cybersécurité de repérer d’autres opportunités d’amélioration, telles que de nouvelles intégrations, des formations spécialisées et même des mesures personnalisées.

Renforcer la sécurité des données de votre système avec des services cloud peut vous aider à mettre en place une posture de sécurité résiliente.

RAPPORT

« En 2024, 58 % des partenaires distributeurs ont constaté une augmentation du nombre d’utilisateurs finaux ajoutant de nouvelles technologies aux systèmes existants, notamment des solutions cloud. À l’approche de 2025, 51 % des utilisateurs finaux ont déclaré qu’ils allaient se concentrer sur l’utilisation des technologies existantes, telles que les outils de cybersécurité, l’analyse des données et l’amélioration de la collaboration au sein des services. »

- Extrait du rapport sur l’État de la sécurité physique 2025

CONSEIL N°4 POUR LA CONFIDENTIALITÉ DES DONNÉES

Choisissez le bon partenaire

Il est essentiel de choisir un fournisseur qui s’engage à respecter la vie privée, la cybersécurité, la transparence et la conformité.

Que vous optiez pour une solution cloud, sur site ou hybride, un partenaire fiable ne se contente pas de fournir des fonctionnalités de respect de la vie privée robustes. Il s’adapte à l’émergence de nouveaux risques et à l’évolution des lois, renforçant ainsi la conformité, la confidentialité et la protection des données.

BLOG

Quelques conseils supplémentaires sur la confidentialité des données :

-

Cherchez des solutions de confiance : repérez les certifications de cybersécurité, notamment la norme ISO/IEC 27001, la norme ISO/IEC 27017, la conformité SOC 2 Type II, etc.

-

Privilégiez les intégrations sécurisées et fiables : tenez compte de l’écosystème technologique au sens large et déterminez si les partenaires du fournisseur accordent également de l’importance à la protection de la vie privée et des données.

-

Travaillez avec une intelligence artificielle responsable : vérifiez si le fournisseur donne la priorité au respect de la vie privée, à la gouvernance des données, à la transparence, à la sécurité et à la décision humaine dans le développement de l’IA.

-

Exigez toujours de la transparence : demandez au fournisseur comment il gère les vulnérabilités, quelles sont ses politiques de confidentialité et quelles pratiques de protection des données il applique conformément à la législation en vigueur.